Comment aborder un « chantier » CCIN ?

Dans la célèbre comptine « Il était un petit navire » les marins affamés tirent à la courte paille pour déterminer celui qui connaîtrait un funeste destin.

Le tirage à la courte paille étant, de jurisprudence constante, insusceptible de recours, le perdant doit se mettre à l’œuvre….

Le plan d’action

La boîte à outils

La consultation du site internet de la CCIN est un point de départ essentiel pour se doter des ressources nécessaires

Le site de la CCIN regorge d’outils utiles pour aider le responsable de traitement. Il contient en effet :

- l’ensemble des formulaires CCIN,

- les textes juridiques qui permettent de faire le lien avec les formulaires,

- les Arrêtés Ministériels qui permettent de déterminer l’éligibilité ou non des traitements les plus courants à la formalité de la déclaration simplifiée ou de la déclaration ordinaire,

- les délibérations portant recommandations qui, au nombre de 20, guident pas à pas le responsable de traitement dans le remplissage du formulaire,

- les délibérations déjà rendues par la Commission qui permettent d’anticiper le positionnement de la Commission sur une problématique donnée,

- les publications de la CCIN et notamment les rapports qui permettent d’approfondir certains sujets (par ex. les traitements exploités par les banques, la biométrie, les statistiques).

Le recensement

La consultation du site internet de la CCIN permet d’initier une réflexion sur les traitements exploités.

Par exemple, le rapport sur les traitements automatisés d'informations nominatives exploités par les établissements bancaires de Monaco est un document qui peut être mutualisé au sein des différents services et départements d’un établissement bancaire pour que chacun d’entre eux effectue un reporting sectoriel sur les traitements exploités.

La consolidation des différents reportings permettra alors à la personne chargée des formalités CCIN de dénombrer, en collaboration avec le Service informatique, l’ensemble des traitements exploités.

A défaut d’un tel rapport (dont il est possible de s’inspirer en toutes hypothèses), la finalité des traitements concernés par les Arrêtés Ministériels et les délibérations portant recommandation constituent une aide précieuse pour dénombrer l’essentiel des traitements exploités.

Par ailleurs, un questionnement simple permet de déterminer facilement si des traitements sont exploités ou non :

- ai-je des salariés ? (ressources humaines, contrôle d’accès aux locaux, biométrie, vidéosurveillance, géolocalisation, élection des Délégués du Personnel, fonds social, etc.) ;

- ai-je des clients et des fournisseurs ? (messagerie professionnelle, gestion de la téléphonie fixe et mobile, gestion des fournisseurs, fichier clients/prospects, vente en ligne, site internet) ;

- suis-je tenu à des règlementations particulières inhérentes à mon activité (lutte contre le blanchiment, enregistrement des conversations téléphoniques, dispositif d’alerte professionnelle, FATCA, gestion des dossiers des patients …).

Quels traitements doit-on déclarer ?

Tous les traitements automatisés d’informations nominatives, à l’exception de ceux mis en œuvre par une personne physique dans le cadre exclusif de ses activités personnelles ou domestiques doivent faire l’objet d’une formalité auprès de la CCIN.

Quel type de formalité ?

S’agissant des entités du secteur privé ne relevant pas de l’article 7 de la Loi n° 1.165, quatre formalités sont susceptibles d’être effectuées :

- la demande d’autorisation, concernant les traitements mentionnés à l’article 11-1 de la Loi n° 1.165 portant sur des soupçons d’activité illicites, des infractions, des mesures de sûreté, ou, comportant des données biométriques nécessaires au contrôle de l’identité des personnes, ou encore, mis en œuvre à des fins de surveillance ;

- la demande d’avis s’agissant de traitements ayant pour fin la recherche dans le domaine de la santé ;

- la déclaration simplifiée, dès lors que le traitement est conforme à l’ensemble des dispositions énoncées dans un Arrêté Ministériel de référence ;

- la déclaration ordinaire, dans tous les autres cas.

Par quoi commencer ?

Il est souvent préconisé de débuter par les déclarations simplifiées dans la mesure où seule se pose la question de l’éligibilité du traitement à ces formalités.

Il s’agit en outre de commencer à se rompre à l’exercice sur un formulaire simple et peu contraignant.

Par ailleurs, ce sera l’occasion de procéder aux premières déclarations ordinaires si le traitement diffère du cadre fixé par Arrêté Ministériel, en s’inspirant de la finalité du traitement, des fonctionnalités, des informations exploitées, des durées de conservation et des catégories de destinataires qui y figurent d’ores et déjà.

Les déclarations ordinaires, qui conservent un caractère déclaratif, pourront être effectuées dans un second temps, dans toutes les hypothèses où le traitement excède le cadre de l’Arrêté Ministériel et n’entre pas dans le champ d’application de la demande d’autorisation préalable de l’article 11-1 de la Loi n° 1.165.

Enfin, les demandes d’autorisation nécessitent une connaissance plus approfondie du fonctionnement du traitement et de la sécurité des informations. Elles requièrent, le plus souvent, des compétences multiples et il est fortement conseillé que le Personnel juridique ou administratif qui est en charge de ce type de formalités dialogue avec les prestataires ou les Services informatiques qui sont les plus à même de produire le schéma de sécurité et de remplir les parties techniques.

Cependant, dans la mesure où le formulaire de déclaration ordinaire et de demande d’autorisation préalable ne diffèrent que s’agissant des mesures de sécurité des informations, les déclarations ordinaires auront constitué un excellent exercice pour la compréhension du formulaire.

Je suis bloqué, que faire ?

Il est toujours possible de joindre un agent de la CCIN par téléphone ou de prendre rendez-vous à la CCIN pour se faire aider dans ses formalités.

De la sécurité des traitements ou à quel degré de détail sont soumises les formalités auprès de la CCIN ?

L’article 17 alinéa 2ème de la Loi n° 1.165 dispose que « les mesures mises en œuvre doivent assurer un niveau de sécurité adéquat au regard des risques présentés par le traitement ».

Les déclarations simplifiées de conformité

Si le responsable de traitements n’est pas tenu d’expliquer dans une déclaration simplifiée de conformité à un Arrêté Ministériel les mesures de sécurité appliquées au traitement et aux informations, il convient de rappeler que la procédure de déclaration simplifiée de conformité est applicable aux traitements dès lors « qu’ils comportent des mesures techniques et organisationnelles propres à assurer un niveau de sécurité adéquat au regard des risques présentés par le traitement et la nature des données et à répondre aux exigences légales prescrites en cas de recours à un prestataire de services pour la réalisation du traitement, telles que visées à l’article 17 de la loi n° 1.165, susvisée ».

Le responsable de traitements s’engage par ailleurs « à prendre toutes les mesures nécessaires, en fonction de l’évolution de la technique, permettant de disposer d’un niveau de sécurité adéquat à la protection du traitement et des informations au regard des risques présentés ».

Le recours à la déclaration simplifiée de conformité n’exonère aucunement le responsable de traitements de prendre les mesures techniques nécessaires pour assurer la sécurité du traitement et des informations nominatives qu’il contient.

Le régime de la déclaration dite « ordinaire »

Conformément à l’article 8 - 7° de la Loi n° 1.165, il doit être fait mention « des mesures prises pour assurer la sécurité du traitement et des informations et la garantie des secrets protégés par la loi ».

Dans le cadre de la déclaration, cette exigence se matérialise au travers de questions relatives à la sécurité du traitement à réponse binaire (oui/non) et un champ libre à compléter dans lequel il convient de décrire sommairement les mesures prises à cet effet.

Par exemple, il peut être indiqué non exhaustivement : l’existence d’une politique d’identifiants/mots de passe ou d’une charte informatique au sein de l’entité, de clauses de confidentialité incluses dans les contrats avec les salariés et/ou les personnes avec/pour lesquelles la société est susceptible de travailler (clients, fournisseurs, prestataires externes notamment informatiques, sous-traitants, etc.), d’équipements destinés à préserver la sécurité du système d’information (anti-virus, cryptographie, pare-feu…).

L’essentiel consiste à mettre en exergue une politique de protection des informations nominatives par le biais de moyens organisationnels et techniques adaptés au risque encouru et dans l’état actuel de l’art.

Les régimes de la demande d’autorisation et de la demande d’avis

Un binôme juriste/technicien est fortement recommandé pour accomplir les formalités de la demande d’avis ou d’autorisation qui nécessitent des compétences transverses.

A cet effet, il est recommandé que le technicien adopte un langage intelligible à l’oreille humaine et que le juriste ait conscience que la technique est nécessaire au bon accomplissement des formalités.

Pour rompre la glace, le juriste pourra se faire expliquer par le technicien cette boutade élevée au rang d’adage : « Plus un ordinateur possède de RAM, plus vite il peut générer un message d'erreur (Dave Barry) ».

Si ces 2 régimes de formalités diffèrent à plusieurs égards, sur le strict plan de la sécurité, ils peuvent très largement être rapprochés.

Tout d’abord, l’article 17-1 de la Loi n° 1.165 qui prévoit, dans le cas des traitements soumis aux articles 11 et 11-1 de la loi précitée « des mesures techniques et d’organisation particulières destinées à garantir la protection de données », met l’accent sur la gestion des accès et des habilitations.

A cet égard, le traitement relatif à la « gestion des accès et des habilitations » est souvent le grand oublié des formalités à la CCIN, alors même que l’article 30 de l’Ordonnance Souveraine n° 2.230 fixant les modalités d’application de la Loi n° 1.165, pose pour obligation de désigner « les personnes chargées d’établir des profils d’habilitation strictement adaptés aux finalités des traitements ».

Ensuite, sur le plan du formulaire le responsable de traitements va détailler les mesures permettant d’assurer la sécurité du traitement et des informations nominatives qu’il contient.

Il aura ainsi à expliquer la sécurité de l’architecture générale du système d’information et de communication, les moyens mis en œuvre pour assurer la sécurité des informations et du traitement concerné et enfin la sécurité liée aux utilisateurs et aux accès (physiques et logiques).

Enfin, un schéma de l’architecture technique de sécurité du traitement et un schéma des flux de données doivent également être joints au dossier.

Ces illustrations doivent permettre, d’une part, une localisation aisée au sein du système d’information du traitement objet de la formalité, et d’autre part, une compréhension des mesures de sécurité générales et particulières se rapportant à celui-ci.

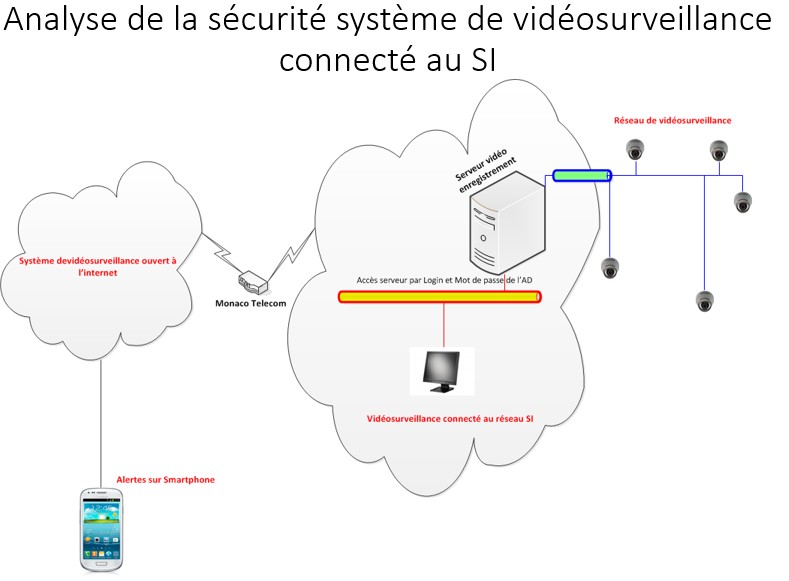

Exemple de schéma d’analyse de la sécurité

Vade-mecum des grands principes de sécurité informatique ou les 12 travaux d’Hercule

1. Connaitre le système d’information et ses utilisateurs

-

-

-

- Disposer d’une cartographie de l’installation informatique et la maintenir à jour.

- Disposer d’un inventaire exhaustif des comptes privilégiés et le maintenir à jour.

- Rédiger et appliquer des procédures d’arrivée et de départ des utilisateurs (personnels, stagiaires).

-

-

2. Maîtriser le réseau

-

-

-

- Limiter le nombre d’accès Internet au strict nécessaire (réseaux partenaires).

- Limiter/contrôler la connexion d’équipements personnels au réseau (particulièrement s’agissant des tablettes et smartphones).

-

-

3. Authentifier l’utilisateur

-

-

-

- Identifier nommément chaque personne ayant accès au système (pas d’accès génériques).

- Appliquer une politique de choix et de dimensionnement des mots de passe.

- Appliquer une politique d’authentification (ex: blocage des comptes tous les 6 mois si le mot de passe n’a pas été changé).

- Ne pas conserver les mots de passe en clair sur les systèmes informatiques.

- Renouveler systématiquement les éléments d’authentification par défaut (mot de passe, certificat) sur les équipements réseaux (routeurs, serveurs, imprimantes, etc.).

-

-

4. Sécuriser les équipements terminaux

-

-

-

- Utiliser un outil de gestion de parc informatique permettant de déployer des politiques de sécurité et les mises à jour sur les équipements (supervision).

- Gérer les terminaux nomades selon une politique de sécurité au moins aussi stricte que celle des postes fixes.

- Interdire (sauf cas particuliers) les connexions à distance sur les postes clients.

- Chiffrer les données, en particulier sur les postes nomades et les supports dits d’extraction (CD, DVD, Clés USB, etc.).

-

-

5. Sécuriser l’intérieur du réseau

-

-

-

- Auditer ou faire auditer fréquemment la configuration de l’annuaire central (AD en environnement Windows ou annuaire LDAP par exemple).

- Mettre en place des réseaux cloisonnés (pour les postes ou serveurs contenant des informations importantes pour la vie de l’entreprise).

- Eviter l’usage d’infrastructures WIFI (sinon cloisonner le réseau d’accès WIFI du reste du système d’information).

- Utiliser systématiquement des applications et protocoles sécurisés (SSH, SFTP, SMTPS, HTTPS, etc.)

-

-

6. Protéger le réseau interne de l’Internet par la sécurisation des passerelles d’interconnexion avec l’Internet

7. Surveiller les systèmes

-

-

-

- Définir les objectifs de la supervision des systèmes et réseaux (transfert massif de données vers l’extérieur, tentatives de connexion sur un compte non actif ou protégé, etc.)

- Définir les modalités d’analyse des évènements journalisés (analyse des accès machines, des comptes de messageries, etc.).

-

-

8. Sécuriser l’administration du réseau

-

-

-

- Interdire tout accès internet à des comptes d’administration (nombreux ont été les « hackers » qui ont pris le contrôle complet via internet, des postes administrateurs).

- Aucun privilège d’administration donné aux utilisateurs (pouvoir connecter des équipements personnels, pouvoir installer des logiciels, etc.).

- N’autoriser l’accès à distance au réseau d’entreprise que depuis des postes de l’entreprise qui mettent en œuvre des mécanismes d’authentification « forte ».

-

-

9. Contrôler l’accès aux locaux et la sécurité physique

10. Définir les règles d’utilisation des imprimantes et photocopieuses

-

-

-

- Impression nécessitant la présence physique du demandeur pour démarrer l’impression.

- Destruction en fin de journée les documents laissés sur l’imprimante / photocopieuse.

- Broyer les documents plutôt que de les mettre à la corbeille.

- Démagnétiser et détruire les disques durs des imprimantes multimédia.

-

-

11. Organiser la réaction en cas d’incident

-

-

-

- Disposer d’un plan de reprise et de continuité d’activité informatique (ou autres).

- Mettre en place une chaine d’alerte et de réaction connue de tous les intervenants.

-

-

12. Sensibiliser les utilisateurs aux règles d’hygiène informatique élémentaires et faire auditer la sécurité

-

-

-

- Etablir une charte d’utilisation des moyens informatiques.

- Faire des audits de sécurité périodiques (au minimum tous les ans).

- Associer à chaque audit un plan d’action.

-

-

Pour qui la lecture de ce vade-mecum n’a suscité que peu d’engouement, il est pudiquement rappelé que Hercule, encore nommé Héraclès, devint immortel, fut consacré Dieu des éphèbes et épousa enfin Hébé, déesse de la jeunesse.